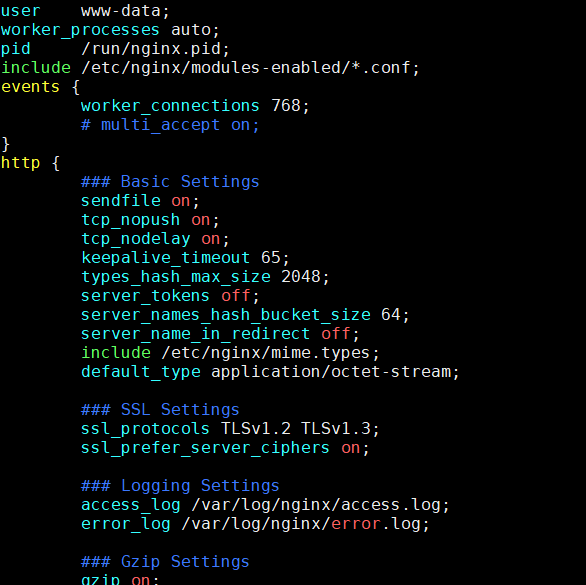

LogFile="/var/log/nginx/access.log"

LogType=W

LogFormat=1

LogFormat = "%virtualname %host %other %logname %time1 %methodurl %code %bytesd %refererquot %uaquot"

#LogFormat = "%host %other %logname %time1 %methodurl %code %bytesd %refererquot %uaquot"

LogSeparator=" "

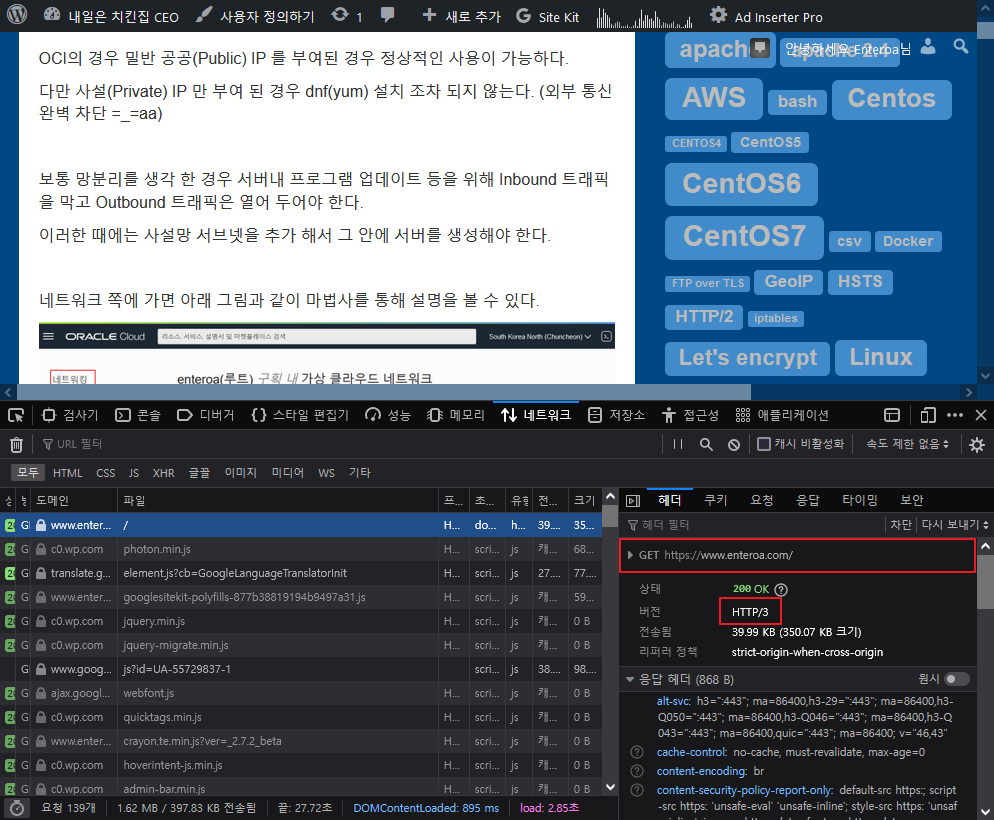

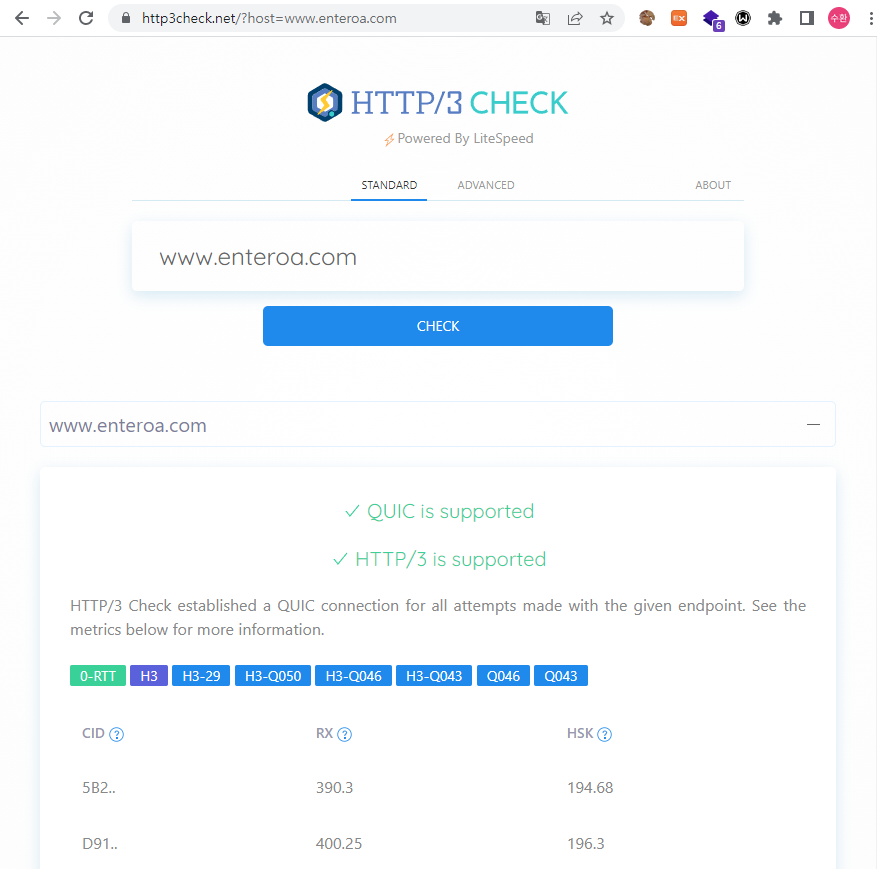

SiteDomain="www.enteroa.com"

HostAliases="enteroa.com"

DNSLookup=2

DynamicDNSLookup=0

DirData="/var/lib/awstats"

DirCgi="/cgi-bin"

DirIcons="/icon"

AllowToUpdateStatsFromBrowser=0

AllowFullYearView=2

EnableLockForUpdate=0

DNSStaticCacheFile="dnscache.txt"

DNSLastUpdateCacheFile="dnscachelastupdate.txt"

SkipDNSLookupFor=""

AllowAccessFromWebToAuthenticatedUsersOnly=0

AllowAccessFromWebToFollowingAuthenticatedUsers=""

AllowAccessFromWebToFollowingIPAddresses=""

CreateDirDataIfNotExists=0

BuildHistoryFormat=text

BuildReportFormat=html

SaveDatabaseFilesWithPermissionsForEveryone=0

PurgeLogFile=0

ArchiveLogRecords=0

KeepBackupOfHistoricFiles=0

DefaultFile="index.php index.html"

SkipHosts="localhost 127.0.0.1 내부.네트워크.서버.아이피 외부.네트워크.서버.아이피"

SkipUserAgents=""

SkipFiles=""

SkipReferrersBlackList=""

OnlyHosts=""

OnlyUserAgents=""

OnlyUsers=""

OnlyFiles=""

NotPageList="css js class gif jpg jpeg png bmp ico rss xml swf eot woff woff2"

ValidHTTPCodes="200 304"

ValidSMTPCodes="1 250"

TrapInfosForHTTPErrorCodes = "400 403 404"

AuthenticatedUsersNotCaseSensitive=0

URLNotCaseSensitive=0

URLWithAnchor=0

URLQuerySeparators="?;"

URLWithQuery=0

URLWithQueryWithOnlyFollowingParameters=""

URLWithQueryWithoutFollowingParameters=""

URLReferrerWithQuery=0

WarningMessages=1

ErrorMessages=""

DebugMessages=0

NbOfLinesForCorruptedLog=50

WrapperScript=""

DecodeUA=0

MiscTrackerUrl="/js/awstats_misc_tracker.js"

LevelForBrowsersDetection=2 # 0 disables Browsers detection.

LevelForOSDetection=2 # 0 disables OS detection.

LevelForRefererAnalyze=2 # 0 disables Origin detection.

LevelForRobotsDetection=2 # 0 disables Robots detection.

LevelForSearchEnginesDetection=2 # 0 disables Search engines detection.

LevelForKeywordsDetection=2 # 0 disables Keyphrases/Keywords detection.

LevelForFileTypesDetection=2 # 0 disables File types detection.

LevelForWormsDetection=0 # 0 disables Worms detection.

UseFramesWhenCGI=1

DetailedReportsOnNewWindows=1

Expires=0

MaxRowsInHTMLOutput=10000

Lang="auto"

DirLang="./lang"

ShowMenu=1

ShowSummary=UVPHB

ShowMonthStats=UVPHB

ShowDaysOfMonthStats=VPHB

ShowDaysOfWeekStats=PHB

ShowHoursStats=PHB

ShowDomainsStats=PHB

ShowHostsStats=PHBL

ShowAuthenticatedUsers=0

ShowRobotsStats=HBL

ShowWormsStats=0

ShowEMailSenders=0

ShowEMailReceivers=0

ShowSessionsStats=1

ShowPagesStats=PBEX

ShowFileTypesStats=HB

ShowFileSizesStats=0

ShowDownloadsStats=HB

ShowOSStats=1

ShowBrowsersStats=1

ShowScreenSizeStats=0

ShowOriginStats=PH

ShowKeyphrasesStats=1

ShowKeywordsStats=1

ShowMiscStats=a

ShowHTTPErrorsStats=1

ShowHTTPErrorsPageDetail=R

ShowSMTPErrorsStats=0

ShowClusterStats=0

AddDataArrayMonthStats=1

AddDataArrayShowDaysOfMonthStats=1

AddDataArrayShowDaysOfWeekStats=1

AddDataArrayShowHoursStats=1

IncludeInternalLinksInOriginSection=0

MaxNbOfDomain = 10

MinHitDomain = 1

MaxNbOfHostsShown = 10

MinHitHost = 1

MaxNbOfLoginShown = 10

MinHitLogin = 1

MaxNbOfRobotShown = 10

MinHitRobot = 1

MaxNbOfDownloadsShown = 10

MinHitDownloads = 1

MaxNbOfPageShown = 10

MinHitFile = 1

MaxNbOfOsShown = 10

MinHitOs = 1

MaxNbOfBrowsersShown = 10

MinHitBrowser = 1

MaxNbOfScreenSizesShown = 5

MinHitScreenSize = 1

MaxNbOfWindowSizesShown = 5

MinHitWindowSize = 1

MaxNbOfRefererShown = 10

MinHitRefer = 1

MaxNbOfKeyphrasesShown = 10

MinHitKeyphrase = 1

MaxNbOfKeywordsShown = 10

MinHitKeyword = 1

MaxNbOfEMailsShown = 20

MinHitEMail = 1

FirstDayOfWeek=1

ShowFlagLinks=""

ShowLinksOnUrl=1

UseHTTPSLinkForUrl=""

MaxLengthOfShownURL=64

HTMLHeadSection=""

HTMLEndSection=""

MetaRobot=0

Logo="awstats_logo6.png"

LogoLink="http://www.awstats.org"

BarWidth = 260

BarHeight = 90

StyleSheet=""

color_Background="FFFFFF"

color_TableBGTitle="CCCCDD"

color_TableTitle="000000"

color_TableBG="CCCCDD"

color_TableRowTitle="FFFFFF"

color_TableBGRowTitle="ECECEC"

color_TableBorder="ECECEC"

color_text="000000"

color_textpercent="606060"

color_titletext="000000"

color_weekend="EAEAEA"

color_link="0011BB"

color_hover="605040"

color_u="FFAA66"

color_v="F4F090"

color_p="4477DD"

color_h="66DDEE"

color_k="2EA495"

color_s="8888DD"

color_e="CEC2E8"

color_x="C1B2E2"

LoadPlugin="decodeutfkeys"

LoadPlugin="graphgooglechartapi"

LoadPlugin="geoip2_country /usr/share/GeoIP/GeoLite2-Country.mmdb"

ExtraTrackedRowsLimit=500