ImageMagick 썸네일을 생성하는 php extension 이다.

자세한 설명은 요기 : http://ko.wikipedia.org/wiki/이미지매직

먼저 프로그램 설치를 한다. ‘ㅅ’a

|

1 |

~]# yum install ImageMagick ImageMagick-devel |

한 20~여개가 의존성으로 깔리더라능.. ㄷㄷ..

이후에 아래 링크에서 패키지 다운로드를 받아 서버에 업로드 하고 설치 진행을 한다.

http://pecl.php.net/package/imagick

설치 진행은 /opt 폴더에서 진행하였다.

|

1 2 3 4 5 6 7 |

~]# cd /opt ~]# wget http://pecl.php.net/get/imagick-3.1.2.tgz ~]# tar xfzp imagick-3.1.2.tgz ~]# cd imagick-3.1.2 ~]# /usr/local/php/bin/phpize ~]# ./configure --with-php-config=/usr/local/php/bin/php-config ~]# make && make install |

5, 6 번째줄은 자기서버의 php 경로에 따라 달라지겠다.

이후에 php.ini 에 해당 익스텐션을 불러오도록 설정한다.

|

1 2 |

[ImageMagick] extension=imagick.so |

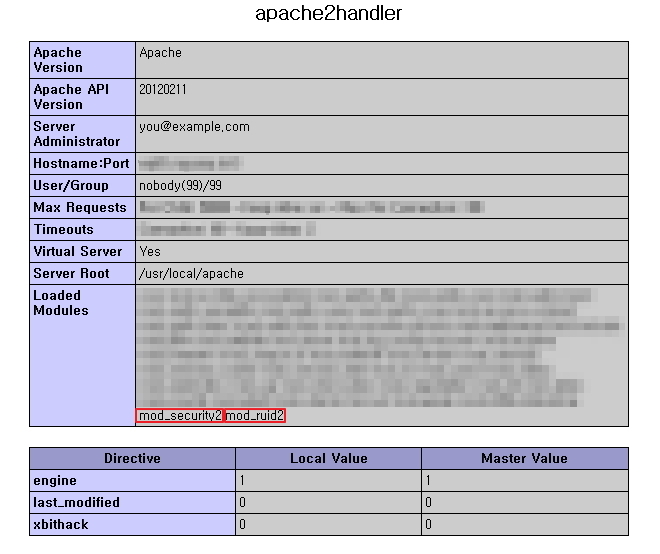

php 에서 익스텐션을 정상적으로 불러오나 확인

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

~]# php -i|grep -i image ImageMagick version => ImageMagick 6.5.4-7 2014-02-10 Q16 OpenMP http://www.imagemagick.org ImageMagick copyright => Copyright (C) 1999-2009 ImageMagick Studio LLC ImageMagick release date => 2014-02-10 ImageMagick number of supported formats: => 199 ImageMagick supported formats => A, AI, ART, ARW, AVI, AVS, B, BGR, BMP, BMP2, BMP3, BRF, BRG, C, CALS, CAPTION, CIN, CIP, CLIP, CMYK, CMYKA, CR2, CRW, CUR, CUT, DCM, DCR, DCX, DDS, DFONT, DNG, DOT, DPS, DPX, EPDF, EPI, EPS, EPS2, EPS3, EPSF, EPSI, EPT, EPT2, EPT3, ERF, EXR, FAX, FITS, FRACTAL, FTS, G, G3, GBR, GIF, GIF87, GRADIENT, GRAY, GRB, HALD, HISTOGRAM, HRZ, HTM, HTML, ICB, ICO, ICON, INFO, INLINE, IPL, ISOBRL, JNG, JP2, JPC, JPEG, JPG, JPX, K, K25, KDC, LABEL, M, M2V, M4V, MAP, MAT, MATTE, MIFF, MNG, MONO, MOV, MP4, MPC, MPEG, MPG, MRW, MSL, MSVG, MTV, MVG, NEF, NULL, O, ORF, OTB, OTF, PAL, PALM, PAM, PATTERN, PBM, PCD, PCDS, PCL, PCT, PCX, PDB, PDF, PDFA, PEF, PFA, PFB, PFM, PGM, PGX, PICON, PICT, PIX, PJPEG, PLASMA, PNG, PNG24, PNG32, PNG8, PNM, PPM, PREVIEW, PS, PS2, PS3, PSD, PTIF, PWP, R, RADIAL-GRADIENT, RAF, RAS, RBG, RGB, RGBA, RGBO, RLA, RLE, SCR, SCT, SFW, SGI, SHTML, SR2, SRF, STEGANO, SUN, SVG, SVGZ, TEXT, TGA, THUMBNAIL, TIFF, TIFF64, TILE, TIM, TTC, TTF, TXT, UBRL, UIL, UYVY, VDA, VICAR, VID, VIFF, VST, WBMP, WMF, WMV, WMZ, WPG, X, X3F, XBM, XC, XCF, XPM, XPS, XV, XWD, Y, YCbCr, YCbCrA, YUV |

그다음 아파치 재시작을 하면 바로 적용이 됩니다 🙂