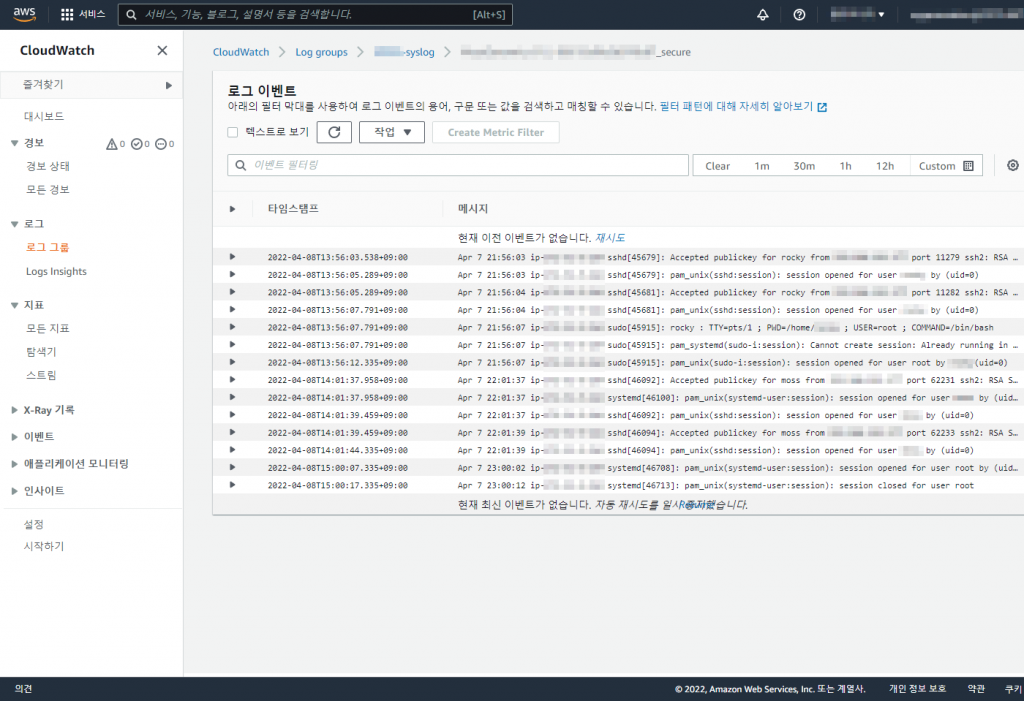

하이마트에서 라이브커머스로 할인이 많이 되어서 50만원 후반대 가격에 DS420+ 를 사게 되었음.

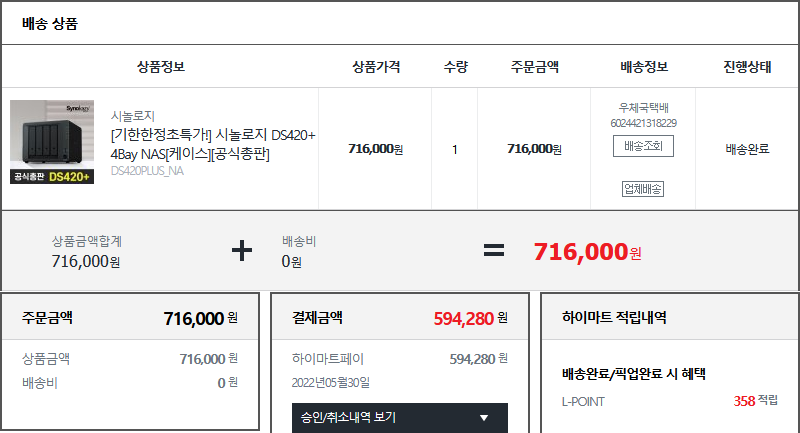

듀얼코어 x86 cpu에 기본 메모리 2GB + 노트북용 메모리 슬롯 한개가 존재함. 아래는 시놀로지 측에서 제공 되는 DS420+ 의 스펙표.

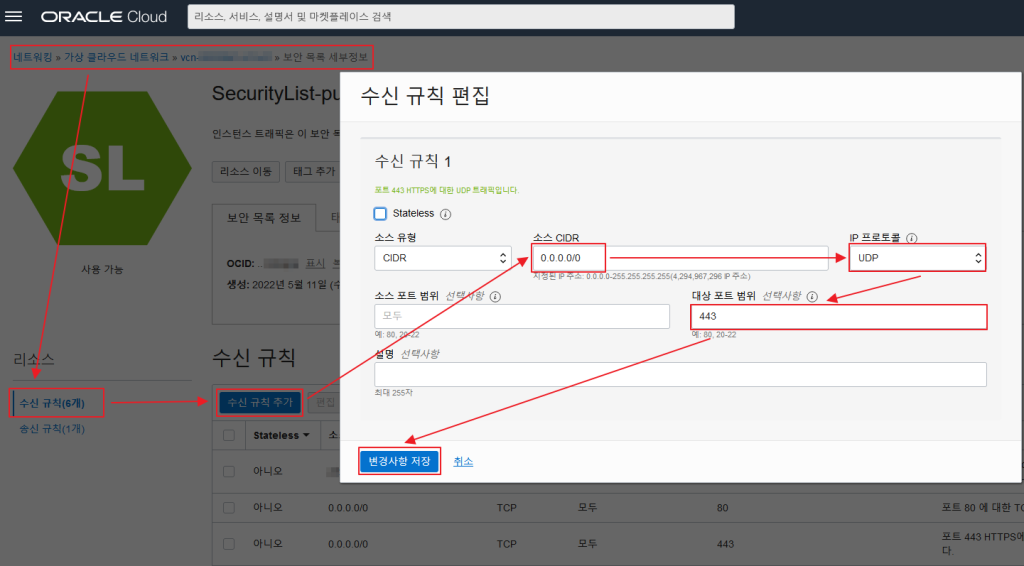

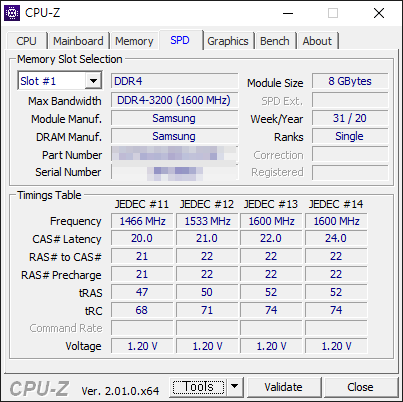

원활한 사용을 위해서 메모리를 증설 하고자 커뮤니티를 검색해 보았지만 DDR4-2133 ~ DDR4-2666 성공 사례가 있었지만

온라인몰 가격 검색을 해보니까 3200 보다 2133을 더 비싸게 팔고 있는 어이 없는 상황이 확인됨.

보통 상급 메모리는 하급 메모리의 세팅 값을 하위 호환으로 지원 하기 때문에 굳이 아래 등급인 2133을 사용할 필요는 없음. (본인의 H/W 지식)

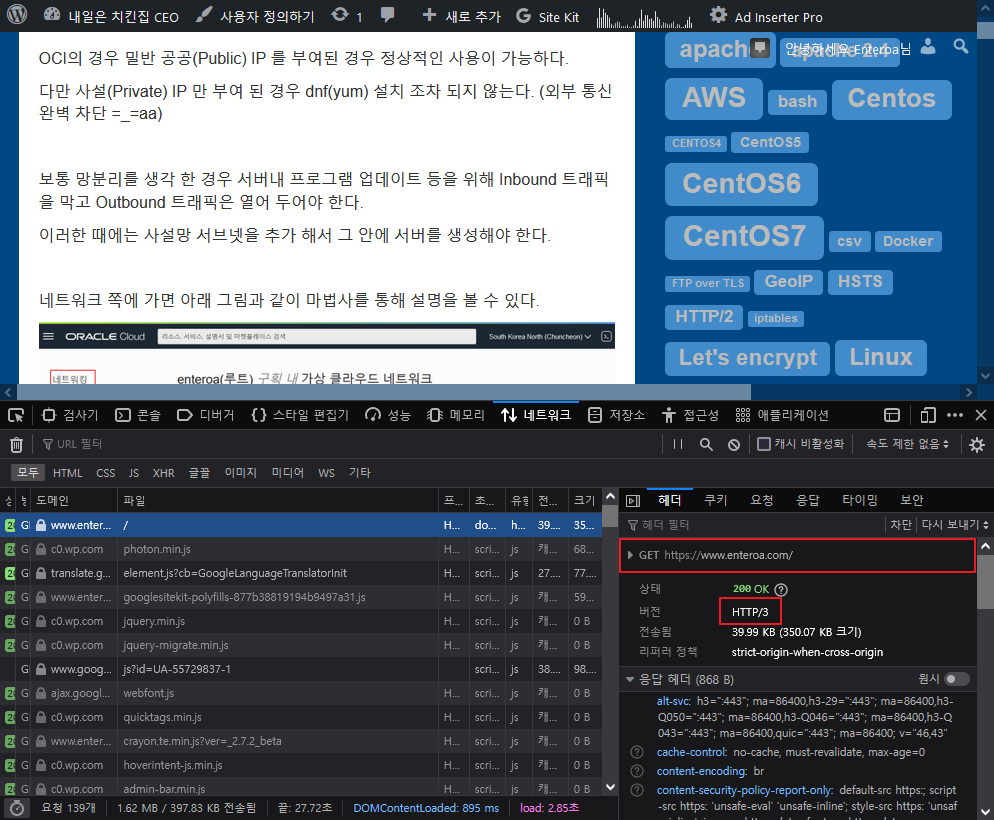

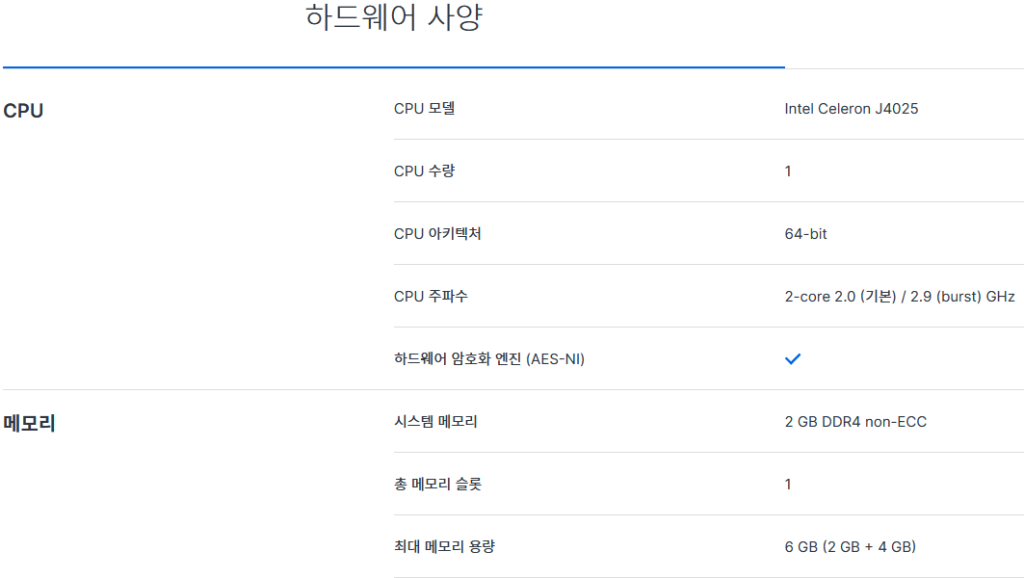

위 스크린샷은 시놀로지에 사용할 예정인 메모리의 다른 windows pc 에 작창 해서 CPU-Z 의 SPD 항목임.

CPU-Z 의 SPD 항목을 보면 지원 하는 JEDEC 를 표기 하고 있는데 2133에 해당하는 JEDEC 표준이 보이지는 않지만 Report 를 TXT 파일로 저장 해보면 아래와 같은 부분을 찾을수 있음.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 |

DIMM # 1 Memory type DDR4 Module format SO-DIMM Module Manufacturer(ID) Samsung (CE00000000000000000000000000) SDRAM Manufacturer (ID) Samsung (CE00000000000000000000000000) Size 8192 MBytes Max bandwidth DDR4-3200 (1600 MHz) JEDEC timings table CL-tRCD-tRP-tRAS-tRC @ frequency JEDEC #1 10.0-11-11-24-34 @ 733 MHz JEDEC #2 11.0-11-11-26-37 @ 800 MHz JEDEC #3 12.0-12-12-28-40 @ 866 MHz JEDEC #4 13.0-13-13-30-43 @ 933 MHz JEDEC #5 14.0-15-15-34-48 @ 1033 MHz JEDEC #6 15.0-16-16-36-51 @ 1100 MHz JEDEC #7 16.0-17-17-38-54 @ 1166 MHz JEDEC #8 17.0-17-17-40-57 @ 1233 MHz JEDEC #9 18.0-18-18-42-60 @ 1300 MHz JEDEC #10 19.0-19-19-44-63 @ 1366 MHz JEDEC #11 20.0-21-21-47-68 @ 1466 MHz JEDEC #12 21.0-22-22-50-71 @ 1533 MHz JEDEC #13 22.0-22-22-52-74 @ 1600 MHz JEDEC #14 24.0-22-22-52-74 @ 1600 MHz |

리포트 파일에 잘 나와 있지만 DDR4-3200 은 Max bandwidth 일뿐…

메모리 콘트롤러는 CPU 내장(SoC)이기 때문에

Intel 제공 J4025 의 스펙뷰 https://www.intel.co.kr/content/www/kr/ko/products/sku/197307/intel-celeron-processor-j4025-4m-cache-up-to-2-90-ghz/specifications.html

확인 결과 DDR4-2400 까지 8GB 까지 된다고 되어 있음.

CPU 스펙뷰는 보통 발표 시점의 메모리 테스트의 호환성 테스트 결과 값이지 제한 값이 아니기 때문에

칩의 집적도가 증가한 현 시점에서는 1랭크(1R) 메모리는 충분히 사용이 가능 하다고 판단되어서

기존에 보유하고 있는 미니 PC의 16GB (8GB x 2개) 중 1개를 빼서 가져다 쓰기로 함. (그냥 봇용 PC 라 큰 메모리가 필요 없는듯 하여…)

메모리는 1R, 2R 뿐 아니라 고용량으로 가게 될경우 4R 까지도 있다.(이건 보통 서버용…)

실사진을 올려놓고 파는 쇼핑몰을 잘 찾아보면 “삼성 so-DIMM PC4-3200Mhz 1Rx8 16GB”도 존재 한다. (물론 사진과 같은 제품을 파는지는 알수 없다.)

다만 국내에서 메모리를 팔때 랭크(1R or 2R) 까지 공개를 하지 않고 있기 때문에…. 판매하는곳에 랭크를 문의 하시고 구입하시는 편이 좋다.

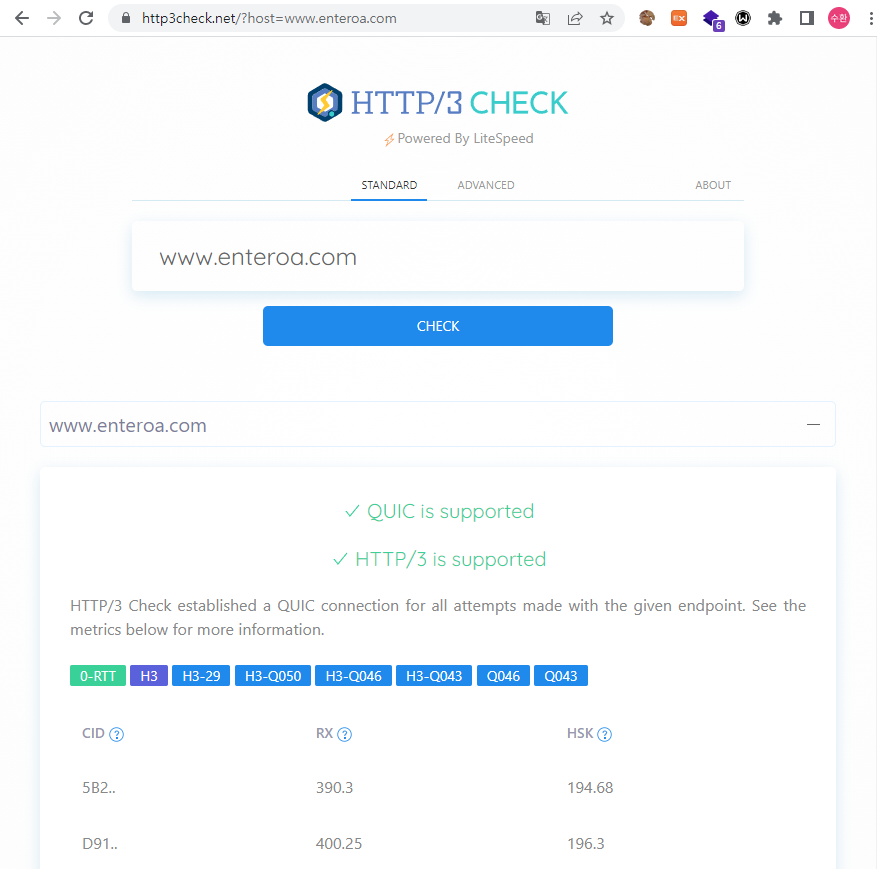

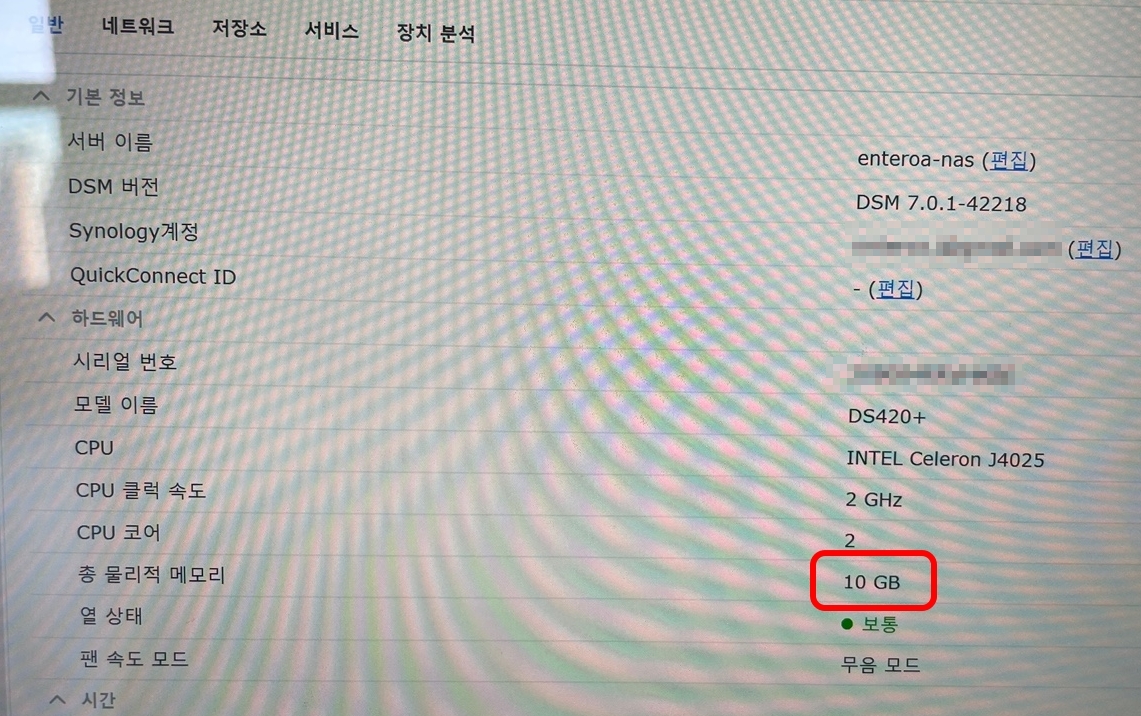

위와 같이 장착 후 시놀로지 부팅 고고…

정상적으로 인식이 되었으며 DSM 도 기본 415play 와 다르게 빠릿빠릿 하게 반응 해줌…

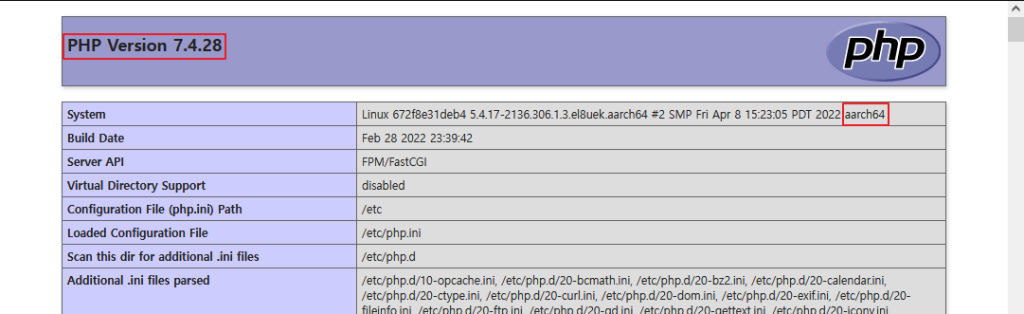

아래는 메모리 설치 완료 후 시놀로지에 SSH 접속을 통해 확인한 메모리의 정보. (DDR4-3200 메모리를 넣었지만 다른 메모리에 맞춰 DDR4-2400 으로 작동하는 모습.)

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 |

~]$ sudo dmidecode -t memory # dmidecode 3.2 Getting SMBIOS data from sysfs. SMBIOS 3.0.1 present. Physical Memory Array Location: System Board Or Motherboard Use: System Memory Maximum Capacity: 8 GB Number Of Devices: 2 Memory Device Size: 8192 MB Form Factor: SODIMM Type: DDR4 Type Detail: Synchronous Unbuffered (Unregistered) Speed: 2400 MT/s Manufacturer: Samsung Rank: 1 Configured Memory Speed: 2400 MT/s Memory Device Size: 2048 MB Form Factor: Row Of Chips Type: DDR4 Type Detail: Synchronous Unbuffered (Unregistered) Speed: 2400 MT/s Manufacturer: Synology Rank: 1 Configured Memory Speed: 2400 MT/s |

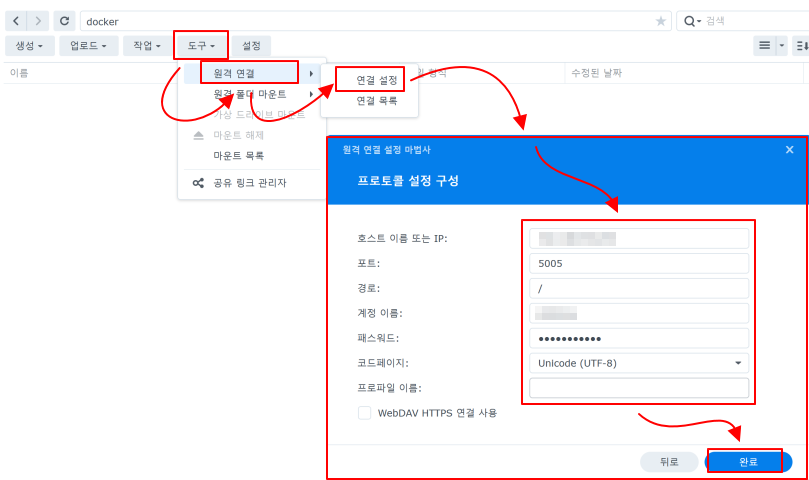

데이터 이전은 마이그레이션 툴을 쓰면 좋으나 415play 가 지원되지 않아서.

파일 스테이션에서 다음과 같이 연결 설정 한뒤에 웹콘솔로 옴기기를 추천함.

구 시놀로지에서 신규 시놀로지를 마운트 해서 데이터를 밀어 넣는게 효과적임. (백그라운드 카피로 진행됨)

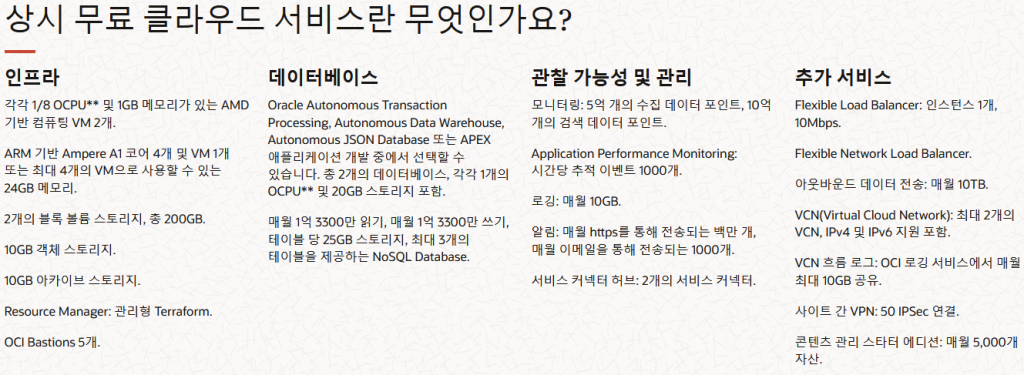

메모리가 커지면 무었지 좋은가에 대한 대답은 시놀로지내 Docker 사용시에도 자원이 되고 속도도 빨라진다고 하지만.

DSM도 리눅스 시스템이다. 기본적으로 리눅스든 윈도우든 메모리는 절대 놀리지 않는다.

네트워크 속도가 빠른 요즘엔 SSD/HDD 가 속도를 못따라 가는데 이때 I/O 버퍼로 쓰인다.

(모니터링 툴에서는 보통 이 버퍼로 사용되는 메모리는 free 메모리로 보여 주는 경우가 많다.)

ps. so-DIMM PC4-3200Mhz 1Rx8 16GB 를 구매해서 DS420+ 에 장착 후 켜 보았지만 부팅이 되지 않았다. T^T